15.05.2015, 13:56 Uhr

«Venom»-Sicherheitslücke gefährdet virtuelle Maschinen

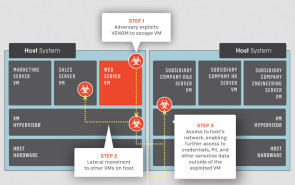

Die «Venom»-Sicherheitslücke ermöglicht Angreifern das Eindringen in virtuelle Umgebungen und schlimmstenfalls das Ausspionieren ganzer Rechenzentren.

Jason Geffner, Mitarbeiter von «Crowdstrike», stiess diese Woche auf eine Sicherheitslücke, welche die Virtualisierungssysteme «Xen», «KVM», «VirtualBox» und «QEMU» betreffen. Diese nutzen den Floppy-Disk-Controller aus dem «QEMU»-Emulationscode. «VMware», «Hyper-V» und «Bochs» sind nicht betroffen. Laut Geffner erhalten Hacker über das virtuelle Disketten-Laufwerk die Möglichkeit, den Gast-Zugang einer virtuellen Maschine zu übergehen und an Administratoren-Rechte zu gelangen. Auch virtuelle Umgebungen, auf welchen der seit 2004 im «QEMU»-Quellcode verbaute Floppy-Disk-Controller nicht aktiv ist, sind betroffen. Geffner brachte im Gespräch mit «ZDnet» folgenden Vergleich: «Mit Heartbleed konnte ein Angreifer durch das Fenster eines Hauses sehen und so Informationen sammeln. Mit Venomdagegen kann ein Angreifer nicht nur in ein Haus einbrechen, sondern auch in alle anderen Häuser in der Nachbarschaft.» Da die meisten Unternehmen ihre Datenzentren ausgelagert haben und diese mit anderen Unternehmen von gemeinsamen Servern aus betreiben, ist diese «Nachbarschaft» mittlerweile dicht bebaut und dementsprechend kann ein Angriff die gesamte Server-Umgebung erfassen.

«Venom» ist die Abkürzung für «Virtualized Environment Neglected Operations Manipulation» und in der «National Vulnerability Database» unter der Bezeichnung «CVE-2015-3456» zu finden. Diverse VM-Anbieter wie Citrix und Oracle bieten auf Ihren Websiten bereits Hilfe in Form aktualisierter Software oder mit Patches an.