30.04.2015, 07:18 Uhr

Das sind die aktuellen Top-Bedrohungen

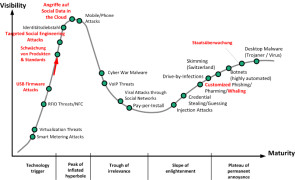

Hacker, Spione und Geheimdienste: Welche Methoden wenden sie an, welche Techniken und Taktiken sind derzeit besonders gefährlich? Die Zürcher Sicherheits-Spezialistin AdNovum versucht die jeweils aktuelle Lage in einem Hype-Cycle darzustellen.

Immerhin: Richtig neue Technologien würden Hacker derzeit nicht verwenden. «Die Methoden sind aber verfeinert worden», erklärt René Rehmann, Security Officer bei AdNovum, während der Präsentation des aktuellen Bedrohungs-Hype-Cycle. Zudem habe eine weitere Professionalisierung der Angreifer stattgefunden. «Wir haben es nun mit grossen Organisationen zu tun», sagt er und begründet seine Vermutung damit, dass man sich sonst den Aufwand, den gewisse Hacker im Vorfeld von Angriffen betreiben würden, kaum erklären könne. Zu den grossen Organisationen zählt Rehmann auch Staaten, die zum Teil enorme Ressourcen für Cyberspionage, Stichwort: Staatstrojaner, aufwenden. Als einen neuen Painpoint sieht Rehmann dieses Jahr USB-Firmware-Attacken. Die zunehmende Verbreitung von Geräten, die via USB-Adapter an PC gehängt werden können, von der Velolampe über das Ladekabel bis hin zu Flashspeichern, führe dazu, dass die Angriffsvektoren stark zunehmen würden. Wie brandgefährlich Angriffe via USB-Firmware sein können, hierüber hat Computerworld bereits ausfhrlich berichtet.

Eine weitere Top-Bedrohung, die heuer besonders deutlich hervortritt, ist laut Rehmann die Schwächung von Standards und Produkten, welche gewisse Geheimdienste vorantreiben würden. So hätten diese bewusst Verschlüsselungsalgorithmen vereinfacht, um besser spionieren zu können. Aber auch unabsichtliche Schwachstellen können laut Adnovum bei weit verbreiteter Anwendung der entsprechenden Produkte und Standards und wenn sie lang unentdeckt bleiben aus Sicht der Informationssicherheit fatal sein. Diese habe man am Beispiel von Heartbleeddeutlich gesehen. Adnovum empfiehlt daher Firmen, Produkte im Funktionsumfang schlank zu halten, um nicht mit unnötigen Modulen potentiell Vulnerabilitäten mit einzubauen. Weiter sei es ratsam, heikle oder selten verwendete Module per Default nicht aktiviert zu haben. Nächste Seite: Aus Phishing wird Whaling

Vom Fischen zum Walfang

Daneben hat das sogenannte Social Engineering neue Dimensionen erreicht. Hacker würden sich immer genauer über ihre Opfer informieren, um ganz gezielte und für die Opfer sehr glaubhafte Phishing-Kampagnen zu fahren. So konnten Cyber-Ganoven im letzten Jahr einen CFO dazu bewegen, eine grössere Summe Geld zu überweisen, weil ihm ein Firmenkauf vorgegaukelt wurde. Diese Form des Phishing, bei der offensichtlich besonders «grosse» Fische auf C-Level an der Angel zappeln, wird denn mittlerweile in der Security-Szene mit Whaling, also Walfang, bezeichnet.

Eine weitere Bedrohungslage ortet AdNovum schliesslich bei der Staatsüberwachung, darunter fällt einerseits der zunehmende Einsatz von Staatstrojanern durch die eigenen Behörden, aber auch die Abhöraktionen und Spionagetätigkeiten fremder Geheimdienste. Dass hier die Bedrohungen nicht zu unterschätzen sind, haben nicht nur die NSA-Enthllungenim letzten Jahr, sondern auch jüngste Erkenntnisse rund um den deutschen Geheimdienst BNDgezeigt.