27.04.2009, 09:37 Uhr

Sicherheit als Service

Die Überwachung sämtlicher potenzieller Sicherheitsvorfälle ist ein extrem komplexer Prozess. Welche Aufgaben lassen sich auslagern - und was gilt es dabei zu beachten?

Bruno Cajacob schrieb zu diesem Thema seine Masterarbeit im Rahmen des Master of Advanced Studies in Information Security an der Hochschule Luzern. Heute ist er Senior Security Consultant bei Swisscom Corporate Business, ICT Security Solutions

Hat in Ihrem Unternehmen die IT-Sicherheit höchste Priorität? Sind Sie laufend damit beschäftigt, potenziellen Schaden durch Betriebsunterbrüche mithilfe umfangreicher Monitoring-Massnahmen zu minimieren? Müssen Sie zahlreiche regulatorische Vorgaben erfüllen? Dann haben Sie ein Problem: In komplexen und geografisch verteilten Architekturen ist die manuelle Zusammenführung und Auswertung von Sicherheitsinformationen wie Log- und Event-Daten extrem aufwendig - und ohne geeignete Tools kaum zu bewältigen. Abhilfe würde eine automatisierte Korrelations-, Monitoring-, Incident-Management- und Analyselösung schaffen. Aufgrund der Komplexität liegt es nahe, den ganzen Prozess auszulagern. Aber ist es wirklich sinnvoll, Ihre Sicherheit einem anderen zu überlassen? Ja, durchaus. Sehen Sie darin die Chance, sich auf Ihr Kerngeschäft zu fokussieren und den Security Service einem erfahrenen Partner zu übergeben.

Hat in Ihrem Unternehmen die IT-Sicherheit höchste Priorität? Sind Sie laufend damit beschäftigt, potenziellen Schaden durch Betriebsunterbrüche mithilfe umfangreicher Monitoring-Massnahmen zu minimieren? Müssen Sie zahlreiche regulatorische Vorgaben erfüllen? Dann haben Sie ein Problem: In komplexen und geografisch verteilten Architekturen ist die manuelle Zusammenführung und Auswertung von Sicherheitsinformationen wie Log- und Event-Daten extrem aufwendig - und ohne geeignete Tools kaum zu bewältigen. Abhilfe würde eine automatisierte Korrelations-, Monitoring-, Incident-Management- und Analyselösung schaffen. Aufgrund der Komplexität liegt es nahe, den ganzen Prozess auszulagern. Aber ist es wirklich sinnvoll, Ihre Sicherheit einem anderen zu überlassen? Ja, durchaus. Sehen Sie darin die Chance, sich auf Ihr Kerngeschäft zu fokussieren und den Security Service einem erfahrenen Partner zu übergeben.

Wann macht Auslagern Sinn?

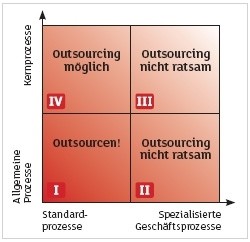

Der Managed Security Service (MSS) beinhaltet die Auslagerung von wiederkehrenden sicherheitsrelevanten Aufgaben an einen Serviceprovider. Damit steigern Sie Effektivität und Effizienz. Wichtig ist aber, dass Sie sich erst nach einer fundierten Risikoanalyse für ein Outsourcing entscheiden. Die Verantwortung können Sie so oder so nicht auslagern.

Security Information Management

In einem Unternehmen entsteht täglich eine riesige Anzahl von Logfiles und Events. Jedes ICT-System, vom Drucker bis zum Grossrechner, erzeugt Status-, Fehler- und Alarmmeldungen. Vor allem die Sicherheitssysteme erzeugen sehr viele davon. Hier einige Beispiele:

- Firewalls loggen jede zugelassene oder geblockte Verbindung

- IDS/IPS (Intrusion Detection/Prevention System) generiert bei Übereinstimmung des Netzverkehrs mit der Signatur einen Eintrag

- Ein Active Directory loggt alle Zugriffe

Proxies loggen die URL, inklusive Source-IP

- Vulnerability Scanner eruieren und raportieren Schwachstellen unter Angabe von OS-, Applikations- und Hardware-Versionen

- Datenbanken führen Transaction Logs

Die Herausforderung besteht darin, die vielen Datenquellen, die Logfiles und Events in unterschiedlichen Formaten generieren, für die intelligente Alarmierung zusammenzuführen. Unterscheiden Sie dabei zwischen Event und Incident: Ein Event ist ein sichtbares Ereignis im Netzwerk. Ein Incident ist ein Event, der potenziell Schaden zufügen kann.

- Firewalls loggen jede zugelassene oder geblockte Verbindung

- IDS/IPS (Intrusion Detection/Prevention System) generiert bei Übereinstimmung des Netzverkehrs mit der Signatur einen Eintrag

- Ein Active Directory loggt alle Zugriffe

Proxies loggen die URL, inklusive Source-IP

- Vulnerability Scanner eruieren und raportieren Schwachstellen unter Angabe von OS-, Applikations- und Hardware-Versionen

- Datenbanken führen Transaction Logs

Die Herausforderung besteht darin, die vielen Datenquellen, die Logfiles und Events in unterschiedlichen Formaten generieren, für die intelligente Alarmierung zusammenzuführen. Unterscheiden Sie dabei zwischen Event und Incident: Ein Event ist ein sichtbares Ereignis im Netzwerk. Ein Incident ist ein Event, der potenziell Schaden zufügen kann.

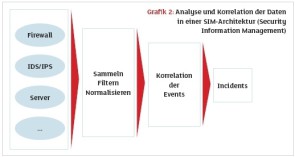

Aus den normalisierten Daten lassen sich dann mittels Korrelation die relevanten Incidents identifizieren und eskalieren. Zusätzlich können die ursprünglichen Daten komprimiert und archiviert werden. Damit sind neben der Analyse der aktuellen Situation auch Langzeitanalysen und Prognosen auf Basis historischer Daten und Entwicklungen möglich. Die Eventkorrelation kann mit der Signatur- und Anomalieanalyse kombiniert werden. Grafik 2 stellt die Funktionsweise einer solchen Security-Information-Management-Architektur (SIM) dar:

Im Idealfall stimmt der Serviceprovider seine SIM-Dienstleistung auf Ihre Anforderungen ab - nicht umgekehrt. Selbstverständlich muss er auch Compliance-Anforderungen erfüllen. Beides kann für den Provider eine Herausforderung bedeuten, denn neben technischem Wissen und Branchen-Know-how sind rechtliche Kenntnisse unerlässlich. Ein erfahrener Serviceprovider mit entsprechender Manpower erfüllt Ihre technischen und regulatorischen Anforderungen und steigert Ihren wirtschaftlichen Erfolg.

Beim Incident Handling geht es grundsätzlich darum, Vorfälle zu managen. Eine Möglichkeit beschreibt der «Six-Step Incident Handling»-Prozess des SANS-Institut (SysAdmin, Audit, Network, Security). Der Incident-Handling-Prozess von SANS (www.sans.org) ist in sechs Phasen unterteilt: Preparation, Identification, Containment, Eradication, Recovery und Lessons Learned. Ein definierter und gelebter Incident-Handling-Prozess trägt massgeblich zur Qualität des Services bei. So sind die Schnittstellen zwischen Ihrem Unternehmen und dem Serviceprovider klar geregelt. Im Notfall garantiert dies eine reibungslose Problemlösung - und trägt entscheidend zur Kostenreduktion der Betriebsorganisation bei.

Fazit: Deutlich sicherer

Security Information Management als Service zu beziehen, ist eine elegante wie auch komplexe Lösung. In der Einführungsphase müssen Sie mit einem grossen Initialaufwand für Tuning und Parametrisierung der SIM-Architektur rechnen. Gleichzeitig ist eine hohe Anzahl von «False Positives» und «False Negatives» zu erwarten. Die SIM-Einführung bietet aber zugleich die Chance, Betriebs- und Incident-Prozesse aufzufrischen oder neu zu definieren. Ein gut eingestellter SIM-Service löst viele Probleme, er kann z.B. die Eventauswertung automatisieren und die Alarmierung effizienter gestalten.

Natürlich kann aufgrund der komplexen Umgebung oder unbekannter und unvorhersehbarer Gegebenheiten keine 100-prozentige Sicherheit garantiert werden. Trotzdem hat SIM als Managed Security Service viele Vorteile (siehe Kasten). Die Kontrolle über die Sicherheit Ihres Unternehmens wird so deutlich steigen - die Verantwortung dafür bleibt trotzdem bestehen.

SIM als Managed Security Service: Vorteile & Nutzen

- Analyse und Interpretation einer hohen Anzahl von Events

- Verwaltung grosser Datenmengen und Vielfalt der Datenformate

- Infos über Applikationssicherheit, Vertraulichkeit, Integrität, Verfügbarkeit

- Bereitstellung von Informationen für

das Incident Response Management

- Bereitstellung von Informationen für

Reports und Audits

- Identifikation von Indikatoren, die auf Attacken hinweisen

- Identifikation von nicht normalen Aktivitäten und Verhaltensmustern

- Reduktion der Reaktionszeit auf Attacken

- Nachweise zum Erfüllungsgrad regulatorischer Auflagen und Sicherstellung von Compliance (z.B. SOX, Basel II, ISO 27002)

- Stufengerechte Infos und Reporting

- Probleme im Netz (abhängig von der Einstufung) lassen sich automatisch lösen

- Incident Response Management: «learning from incidents» und dadurch kontinuierliche Verbesserung

- Analyse und Interpretation einer hohen Anzahl von Events

- Verwaltung grosser Datenmengen und Vielfalt der Datenformate

- Infos über Applikationssicherheit, Vertraulichkeit, Integrität, Verfügbarkeit

- Bereitstellung von Informationen für

das Incident Response Management

- Bereitstellung von Informationen für

Reports und Audits

- Identifikation von Indikatoren, die auf Attacken hinweisen

- Identifikation von nicht normalen Aktivitäten und Verhaltensmustern

- Reduktion der Reaktionszeit auf Attacken

- Nachweise zum Erfüllungsgrad regulatorischer Auflagen und Sicherstellung von Compliance (z.B. SOX, Basel II, ISO 27002)

- Stufengerechte Infos und Reporting

- Probleme im Netz (abhängig von der Einstufung) lassen sich automatisch lösen

- Incident Response Management: «learning from incidents» und dadurch kontinuierliche Verbesserung

Bruno Cajacob