20.05.2014, 12:10 Uhr

Gute Krypto-Software, schlechte Krypto-Software

Erst rief Edward Snowden auch IT-Verantwortlichen die Dringlichkeit von Verschlüsselungstechnik ins Gedächtnis - dann machten wiederholt Gerüchte über Hintertüren die Runde, die Geheimdienste in Sicherheitssoftware gepflanzt haben sollen. Woran erkennen IT-Entscheider, ob die gewünschte Krypto-Software verlässlich ist?

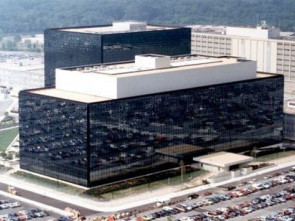

Die Sicherheitsanbietern RSA soll von der NSA Geld angenommen haben, um ihre eigene Algorythmus zu sabotieren. Das wirft die Frage auf, welche Krypto-Software noch verlässlich ist

* Uli Ries ist freier Journalist in München. Mikko Hypponen, oberster Virenjäger beim Antimalware-Spezialisten F-Secure, bringt die Lage auf den Punkt: «Die Grundlage der Arbeit von Sicherheitsanbietern ist Vertrauen. Wenn uns Anwender nicht mehr trauen, bleibt uns gar nichts mehr.» Der Finne bezog sich damit auf die Gerüchte um den Verschlüsselungs-Spezialisten RSA: Das Unternehmen soll 10 Millionen Dollar vom US-Geheimdienst NSA akzeptiert haben, um einen schwachen Algorithmus zur Voreinstellung beim weit verbreiteten Produkt BSafe zu machen. Das wurde im Dezember 2013 bekannt. Ende März 2014 veröffentlichten Krypto-Experten eine weitere Analyse, die das Vertrauen noch weiter erschütterte: Eine weitere von der NSA beigesteuerte Erweiterung namens «Extended Random» erleichtert das Knacken von Daten, die mit der Kombination aus dem geschwächten Algorithmus (Dual EC DRBG) und der Erweiterung verschlüsselt wurden: Den Forschern gelang es, binnen weniger Sekunden an den Klartext zu kommen. Fast ein Jahr nach den ersten Snowden-Enthllungen - die auch den Geheimvertrag zwischen NSA und RSA ans Licht brachten - gibt es keinen IT-Experten mehr, der die Relevanz von Verschlüsselung anzweifelt. Ganz egal, ob es um Transportsicherheit (TLS), Festplattenverschlüsselung oder E-Mail-Sicherheit (PGP, S/Mime) geht - Kryptografie ist die Grundlage aller Sicherheitsmechanismen. Doch wie können Anwender und IT-Entscheider erkennen, ob das von ihnen bereits verwendete beziehungsweise zur Wahl stehende Produkt auch verlässlich schützt? Gibt es Möglichkeiten, Hintertüren zu erkennen, mit deren Hilfe Hersteller oder Regierungsbehörden rasch an den Klartext der Daten kommen?

Schritt 1: Keine Angst vor Kryptographie

«Ja, Kryptographie hat extrem viel mit Mathematik zu tun. Dennoch sollten Anwender und Entscheider keine Angst haben, sich mit dem Thema zu beschäftigen», sagt James Lyne, Sicherheitsstratege bei Sophos und ausgewiesener Verschlüsselungsexperte. Sein wichtigster Rat bei der Auswahl einer Verschlüsselungslösung: Fragen stellen. «Der Anbieter muss alle Fragen von bestehenden und potenziellen Kunden beantworten. Kommen keine befriedigenden Antworten oder nur Marketing-Aussagen, wäre dies nicht der Anbieter meiner Wahl», so Lyne im Gespräch mit der Computerwoche. Die Fragen könnten sich laut Lyne um Details wie Algorithmen drehen: Welche Implementierung von AES findet sich genau im Produkt? Welche Bibliotheken wurden eingesetzt und aus welcher Quelle stammen sie? Setzt das Produkt auf OpenSSL? Falls ja: Welche Version? Auch Sam Curry, CTO von RSA, teilt diese Ansicht: «Kunden müssen Fragen stellen. Will der Hersteller des betreffenden Produkts keine offene Diskussion, dann sollte man sich gegen seine Produkte entscheiden.»

Schritt 2: Das Feindbild zeichnen

Soviel vorweg: Wer seine Unternehmensdaten vor staatlichen (Industrie-)Spionen schützen will, für den gibt es keine technische Lösung. Experten sind sich einig, dass selbst komplexeste Verschlüsselungslösungen wirkungslos sind - wenn es dem Datendieb gelingt, die jeweiligen Endgeräte zu infizieren. Und das ist eine der leichteren Übungen, wie täglich zigtausendfache Malware-Infektionen belegen. In diesem Fall nehmen die Spione die Daten vor oder nach dem Entschlüsseln mit und mühen sich gar nicht erst mit Knackversuchen ab. Wer sich und seine Daten hingegen vor herkömmlichen - auch gezielten - Attacken schützen will, findet reichlich Lösungen für alle möglichen Problemstellungen. Und damit beginnt die Qual der Wahl: Entschieden Anwender und Einkäufer bislang hauptsächlich auf Basis von Faktoren wie Nutzerfreundlichkeit oder der Administrierbarkeit einer Lösung, kommt seit kurzem noch die Frage nach der Vertrauenswürdigkeit hinzu. Lesen Sie auf der nächsten Seite: Open Source soll es richten

Open Source soll es wieder einmal richten

Dr. Matthew Green ist Research Professor an der John Hopkins University und Krypto-Fachmann. Er gehörte zu den Experten, die durch ihre Analyse die gefährliche Erweiterung Extended Random entdeckten. Green rät in erster Linie zu Sicherheitssoftware, die im Open-Source-Modell angeboten wird: «Davon gibt es einige und sie können wesentlich widerstandsfähiger sein als Closed-Source-Angebote.» Seiner Aussage nach sei es «deprimierend leicht», Krypto-Implementierungen zu verhunzen. «Ich spreche aus Erfahrung», sagt Green. Ohne Quelltext und ordentliche Durchsicht desselben durch Dritte laufen Hersteller stets Gefahr, die Wirksamkeit ihrer Produkte durch Fehler zu schwächen. Denn Bugs gibt es immer und wer auf Closed-Source-Angebote setzt, der tausche Greens Ansicht nach die höchst mögliche Sicherheit gegen maximale Bequemlichkeit ein.

Sam Curry ist der gleichen Meinung. Ihm zufolge stammen seit mehr als zehn Jahren alle gängigen Krypto-Verfahren nicht von einzelnen Unternehmen, die sich die Feinheiten patentieren lassen. Vielmehr sei alles offen zugänglich, so dass die weltweite Expertengemeinde Schwachstellen aufdecken kann - zum Wohle aller Anwender. Im CW-Gespräch sagt Curry: «Kryptographie ist hoch komplex. Nur Fachleute können die Qualität einer Implementierung bewerten. Einzelne Unternehmen haben so gut wie nie die notwendigen Krypto-Fachleute in den eigenen Reihen.» Er baut also - ähnlich wie Green - darauf, dass Schwachstellen entdeckt würden, wenn nur genügend Fachleute danach suchen. Ob dies dann auch auf das jeweilige Produkt zutrifft, gilt es im Einzelfall zu klären.

Zertifizierung - ja oder nein?

Auf die Frage, ob (staatliche) Sicherheitszertifizierungen Kunden als Indikator dienen können, liegen die Meinungen der Fachleute ähnlich eng zusammen: «Ich halte leider nicht viel von Zertifizierungen», sagt Matthew Green. Seiner Erfahrung nach würden bei den Tests für die in den USA so wichtige und auch hierzulande oft erwähnte FIPS (Federal Information Processing Standard)-Zertifizierung nur selten die wirklich relevanten Programmbestandteile unter die Lupe genommen. «Bestenfalls zwingen solche Zertifizierungen die Programmierer, sich ein wenig länger mit ihrem Code zu befassen», erklärt Green. Und Curry ergänzt: «Wenn FIPS keine Rolle spielt, entscheiden sich die meisten Unternehmen für Open-Source-Lösungen.» Ein grosser Nachteil insbesondere der FIPS-Zertifizierung: Die Entwickler des abgesegneten Programmcodes dürfen später keine Fehler beheben. Andernfalls müssen sie den ganzen Prozess noch einmal durchlaufen. So stecken beispielsweise in der nach FIPS 140-2 zertifizierten Version von OpenSSL seit langem bekannte Fehler.

James Lyne sieht Zertifizierungen pragmatisch: «Sie sind besser als nichts.» Wichtig sei jedoch, dass Kunden den Hersteller fragen, ob sich die jeweilige Zertifizierung auf das komplette Produkt erstrecke oder nur auf Teile der Codebasis - oder gar auf ein ganz anderes Produkt aus dem gleichen Haus. Lyne verweist zudem auf nationale Gremien, die einzelne Algorithmen empfehlen. In Deutschland ist dies der von der Bundesnetzagentur herausgegebene Algorithmenkatalog, in den USA kümmert sich das NIST (National Institute of Standards and Technology) um das Thema (Anm. der Redaktion: in der Schweiz gibt es gemäss Auskunft der Melde- und Analysestelle Informationssicherung MELANI keine solche Liste). James Lyne sagt: «Verwendet ein Produkt Algorithmen, die in diesen Empfehlungslisten nicht mehr auftauchen, ist das ein schlechtes Zeichen». Anwender müssen aber dennoch genau hinschauen: Gemeinhin gilt beispielsweise AES (Advanced Encryption Standard) als sicher. Wird es aber im ECB (Electronic Code Book)-Modus genutzt, lässt sich das Chiffrat wahrscheinlich leicht entschlüsseln. Laut Lyne können die Empfehlungslisten voneinander abweichen. «Das ist aber nicht weiter schlimm, denn es herrscht weltweit Einigkeit darüber, was schlecht ist», so der Sophos-Experte. Tauch ein Algorithmus also in keiner Liste auf, muss er gemieden werden. Lesen Sie auf der nächsten Seite: Festplatte, Endgerät, E-Mail

Festplatte, Endgerät, E-Mail

Zum Verschlüsseln von Festplatten spricht laut Lyne nichts gegen Microsofts BitLocker. Auch nach Jahren sind keine Schwächen bekannt und die Technik eignet sich dank Integration in ein Active Directory gut für den Unternehmenseinsatz. Alternativ empfiehlt er vor allem für Notebooks selbst verschlüsselnde Festplatten. Auch Smartphones und Tablets lassen sich leicht verschlüsseln: Alle gängigen Betriebssysteme (Android, Blackberry, iOS, Windows Phone) bringen verlässliche Mechanismen zur Verschlüsselung der auf den Geräten gespeicherten Daten mit. Verwaltet werden die Schlüssel mit einer Lösung zum Mobile Device Management. Von Nachteil ist, dass die Geräte mit entsprechend sicheren Kennwörtern gesichert werden müssen - die sich auf den kleinen Bildschirmtastaturen kaum unfallfrei eingeben lassen. Eine Alternative sind Fingerabdruckleser. Zum Chiffrieren von E-Mail setzt Lyne ausschliesslich auf PGP. Er sieht aber auch S/Mime als gute Alternative im Unternehmensumfeld - vor allem dann, wenn die Nutzerfreundlichkeit eine Rolle spielen soll. Letztendlich sei S/Mime zwar nicht so sicher wie PGP und insbesondere durch staatliche Hacker angreifbar - Lynes Meinung nach aber immer noch «sicher genug.»

Nur Experten dürfen ans Werk

Die Fachleute warnen vor Sicherheitslösungen, die nicht von ausgesprochenen Sicherheitsfachleuten angeboten werden. Beispiele hierfür sind vermeintlich sichere Chat-Anwendungen, deren Entwickler beim Implementieren der Verschlüsselung böse Schnitzer unterliefen. Lyne sieht den ausgebrochenen Krypto-Hype ohnehin kritisch: Unternehmen sollten sich zwar umgehend nach möglichst viel Verschlüsselung umtun - aber dennoch mit Skepsis an Produkte und Marketingversprechen herantreten. Die grössten technischen Fortschritte erwartet er sich rund um die Anwenderfreundlichkeit: «Verschlüsselung für jeden Anwender nutzbar zu machen ist die grösste Herausforderung der kommenden Jahre.» Es gelte bei immer mehr chiffrierten Daten sicherzustellen, dass sich diese auch wiederherstellen liessen - ohne, dass der Hersteller hierfür Generalschlüssel hat. Selbst die Krypto-Fachleute wissen nicht, wie lange die derzeit aktuellen Algorithmen noch hinreichend Schutz bieten. Es kann wohl jederzeit passieren, dass Forscher grundlegende Probleme in Algorithmen entdecken, die das Knacken plötzlich zum Kinderspiel machen. Von daher ist es notwendig, sich bereits vor dem Einsatz einer Verschlüsselungslösung über deren Austausch oder mögliche Upgradepfade zu informieren. Ausserdem müssen sich Entscheider überlegen, wie sie mit den chiffrierten Daten umgehen, wenn im verwendeten Produkt Probleme entdeckt werden. Wie diese Probleme aussehen können, erfahren die Anwender von Produkten, die wie RSA BSafe auf Dual EC DRBG setzen, seit einigen Monaten am eigenen Leib.