02.12.2011, 07:08 Uhr

«BYOD» – Chancen, Risiken und Lösungsansätze

«Bring Your Own Device» steht auf der Wunschliste vieler Mitarbeiter und damit auch auf der Agenda vieler CIOs. Eine Gesamtbetrachtung der Chancen, Risiken und Lösungsansätze bringt Transparenz in dieses Trendthema.

Mittwochmorgen, 7:30 Uhr am Berner Hauptbahnhof auf Gleis 7. Pendler warten mit ihren Smartphones in der Hand und dem Laptop unter dem Arm auf den einfahrenden Intercity nach Zürich. An solchen Tagen ist die zunehmende Mobilität der arbeitenden Bevölkerung, der Drang nach mehr Produktivität und Effizienz schon deutlich spürbar. Doch für die Mehrheit sieht der Status Quo leider noch ganz anders aus: Die IT-Infrastruktur in der Firma ist träge, der Technologie- und Produktivitätsgraben zwischen privaten Endgeräten und der IT-Infrastruktur am Arbeitsplatz riesig. Im privaten Bereich gehen Kommunikation und Informationsaustausch so leicht von der Hand, aber im Büro plagt man sich mit unterirdisch langsamer Hardware oder veralteter Software herum. Wem von uns ist es nicht auch schon so ergangen? Keiner verzichtet bis nach Arbeitsschluss gerne auf die vielen Funktionalitäten seines Smartphones oder Tablet-PCs. Denn was im Privatleben Vorteile bringt, soll auch im Geschäft Nutzen stiften. Die Forderung nach der Nutzung der eigenen Geräte für Geschäftszwecke wird daher immer lauter beim Namen gerufen: Bring Your Own Device, kurz BYOD. Konkret heisst das, die Mitarbeitenden bringen ihre eigenen Geräte mit zur Arbeit und erhalten die nötigen Zugriffe auf die entsprechenden Ressourcen.

Vorteile, Chancen und Risiken

Eine BYOD-Strategie hat für beide Seiten Vorteile: Die Mitarbeitenden geniessen mehr Arbeitskomfort, erhöhte Mobilität und Flexibilität. Auf der IT-Seite entfallen Anschaffungskosten für Hardware, die durch wesentlich tiefere und gut kalkulierbare jährliche Equipment-Pauschalen an die Mitarbeitenden abgelöst werden. Auch die Kosten für Wartung und Support sinken massiv. Ausserdem kann die IT so Schritt für Schritt stabile Strukturen für die Zukunft schaffen.

Dazu gehört etwa der Aufbau eines optimalen Netzwerk-Zonen-Konzepts, ein zuverlässiges Identitätsmanagement und eine flächendeckende Port-Security im Access-Bereich. Aus Unternehmersicht ist BYOD ein attraktives Thema, weil die Effizienz der Mitarbeitenden steigt und die Aufwände der IT – langfristig gesehen – stark sinken. Beides wirkt sich positiv auf die Erfolgsrechnung des Unternehmens aus. Kein Zweifel, BYOD birgt auch Risiken. Die Nutzung der Firmeninfrastruktur mit privaten Geräten wirft traditionelle Sicherheitskonzepte über den Haufen und erzwingt eine Anpassung der IT-Sicherheitsstrategie und der Datenschutzrichtlinien an heutige wie zukünftige Anforderungen. Im Normalfall sind die Mitarbeitenden auch nicht genügend für die Sicherheitsthematik sensibilisiert. Fehlende Backups oder die Infektion der Geräte mit Malware und Viren können das Firmennetz gefährden, und vertrauliche Informationen in E-Mails schneller in falsche Hände geraten lassen. Nächste Seite: Strategie zur Umsetzung

Strategie zur Umsetzung

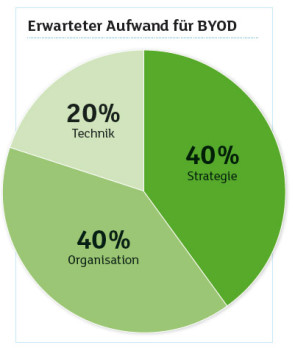

Das Thema BYOD muss aus mehreren Perspektiven angegangen werden. Dazu bietet sich die Gliederung in Strategie, Organisation und Technik an. Dank der Aufteilung in diese drei Bereiche lässt sich die Umsetzung leichter überblicken und – idealerweise im Rahmen einer BYOD-Task-Force – auf mehrere Schultern im Unternehmen verteilen. Im Bereich Strategie steht die Aufnahme des Themas in die Agenda des Unternehmens an erster Stelle. Zur Darstellung und Abwägung der finanziellen und nicht-finanziellen betriebswirtschaftlichen Konsequenzen drängt sich die Erstellung eines Business Cases auf. Eine Kosten-Nutzen-Analyse liefert die Antwort auf potenzielle Ersparnisse. Auch rechtliche Aspekte müssen frühzeitig geprüft werden. In die Disziplin Organisation fällt die Prüfung und Anpassung von Richtlinien und Reglementen. Zunächst sollte eine fundierte Bedarfsanalyse den Sinn des BYOD-Vorhabens stützen. Anschliessend kann ein Proof of Concept mit IT-affinen Mitarbeitenden gestartet werden.

Technische Voraussetzungen

Die technische Dimension ist für die erfolgreiche Umsetzung einer BYOD-Strategie zentral. Die effektive technische Umsetzung sollte aber erst angegangen werden, wenn aus organisatorischer Sicht die Voraussetzungen erfüllt sind, ein einheitliches Verständnis für BYOD besteht und im Unternehmen eine klare Strategie vorliegt. Nur so können am Ende die bevorstehenden Herausforderungen bezüglich Komptabilität, Konnektivität, aber auch punkto Sicherheit gemeistert werden. Aus einer Vielzahl von Lösungsansätzen gilt es, den für das eigene Unternehmen passendsten auszuwählen. Dieser wird sich in den allermeisten Fällen aus einer Kombination mehrerer sich ergänzender Komponenten zusammensetzen. Es gilt, die Anforderungen an die Unternehmensinfrastruktur festzulegen. Dazu gehören zum einen die diversen Netzwerkanbindungen über EDGE, UMTS, DSL, WLAN oder weitere Techniken. Ein wichtiger Aspekt ist die Auswahl der geeigneten Authentifizierungsmethoden, etwa eine tokenbasierte Zwei-Faktoren-Authentifizierung für externe Zugriffe. Die Datenübertragung kann beispielsweise über integrierte VPN-Protokolle und SSL/TLS abgesichert werden. In vielen Fällen kann der Einsatz von Terminal Services oder der Aufbau einer Virtual-Desktop- Infrastruktur (VDI) sinnvoll sein. Bestehende virtuelle Desktops können auch offline genutzt werden, indem das Image lokal gespeichert und ausgecheckt wird. Die Daten werden dann bei der nächsten Verbindung mit der Unternehmensinfrastruktur synchronisiert. Ohne Verbindung zum Server wird ein Offline-Desktop nach einer vordefinierten Zeit inaktiv. Auch kann die Evaluation einer Network-Access-Control-Lösung (NAC) am Anfang stehen. Ein ausgereiftes NAC kann mit seinen Funktionalitäten dabei helfen, die Herausforderungen punkto Sicherheit bei BYOD zu bewältigen. Nächste Seite: Das Fazit

Fazit: Herausforderung annehmen

Ein strukturiertes Vorgehen, unter Beachtung der beschriebenen Massnahmen, verspricht einen hohen Projekterfolg. Auf diese Weise können auch existierende Information-Security-Management-Systeme (ISMS, z.B. ISO27002) erfolgreich integriert werden. CIOs und Sicherheitsverantwortliche werden sich so oder so der Herausforderung der «privaten» mobilen Endgeräte im Business-Umfeld stellen müssen. Der Einbezug eines externen Partners erhöht die Erfolgschancen. Der Dienstleister kann das Unternehmen auf strategischer, organisatorischer und technischer Ebene beraten und durch eine Fülle von Erfahrungen aus Projekten bei anderen Unternehmen unterstützen. Dominique C. Brack ist Senior Security Consultant bei United Security Providers.