Virtualisierung

12.11.2012, 15:38 Uhr

Die unsichtbare Gefahr

Die Virtualisierung bringt Datacentern enorme wirtschaftliche Vorteile. Der so entstehende interne Datenverkehr läuft jedoch am traditionellen Monitoring vorbeit. Nur eine speziell für virtuelle Server entwickelte Firewall sorgt für zuverlässigen Schutz.

Ernesto Hartmann ist Senior ICT Security Architect bei InfoGuard AG. Albert Brauchli ist Senior Partner Account Manager bei Juniper Networks Switzerland. Die Erwartungen sind hoch: Von der Virtualisierung ihrer Server erhoffen sich die Betreiber von Rechenzentren Einsparungen bei der Hardware, einfacheres Management und höhere Verfügbarkeit. Die zunehmende Virtualisierung sorgt aber auch dafür, dass sich unsichtbare Netzwerke im Datacenter ausbreiten – mit einem beträchtlichen internen Datenverkehr. Da der Inter-VM-Verkehr das physische Netzwerk nicht passiert, können die Datenströme mit traditionellen Monitoring-Tools und physischen Firewall- oder IPS-Systemen auch nicht kontrolliert werden. Die daraus resultierenden Sicherheitsprobleme stellen die unbestrittenen Vorteile der Virtualisierung infrage. So kann ein Buffer-Overflow dazu führen, dass auf virtuellen Maschinen (VM) Schadcode ausgeführt wird. Da der virtuelle Datenverkehr nicht mit einer physischen Firewall kontrolliert wird, kann der Angreifer problemlos Zugang zu anderen VMs erlangen. Gleichzeitig werden in der Praxis oftmals unterschiedliche Trust-Levels auf einem virtualisierten Server durchmischt. Dies führt dazu, dass ein unauthorisierter Benutzer Zugriff auf vertrauliche Daten erhält. Durch Technologien wie VMotion und Distributed Resource Scheduling (DRS) wird dieses Risiko zusätzlich erhöht. Der wirtschaftliche Nutzen dieser Funktionen ist unbestritten, andererseits erhöht sich damit allerdings die Gefahr, dass Sicherheitskonzepte umgangen werden. Lesen Sie auf der nächsten Seite: Compliance-Probleme

Compliance-Probleme

Regelwerke wie der Payment Card Industry Data Security Standard (PCI DSS) oder der Sarbanes-Oxley Act (SOX) schreiben vor, dass jeder Benutzer nur Zugriff auf die Daten hat, die er zur Ausübung seiner Arbeit benötigt. Dies ist bei einer Durchmischung von unterschiedlichen Trust-Levels auf einem physischen Server nicht mehr gegeben. Die Mobilität von virtuellen Maschinen stellt eine zusätzliche Herausforderung dar. In der traditionellen Servernutzung ist die Zuordnung von Sicherheitsmassnahmen zu einem Server meist statisch, das heisst, der Server wird konfiguriert und verrichtet für einen längeren Zeitraum seinen Dienst. Das Bündel von Sicherheitsmassnahmen, das auf den Server und die dort laufenden Anwendungen angewendet wird, muss nur bei gravierenden Änderungen des Systems angepasst werden. Durch den Einsatz von VMotion oder DRS ist dies ein hochgradig dynamischer Prozess, was ein massives Umdenken der Sicherheitsüberlegungen erfordert. Dies schlägt sich auch in der Administration nieder. Im herkömmlichen Datacenter wurden die Verantwortlichkeiten oft zwischen Server-, Netzwerk- und Security-Team geregelt. Durch die virtualisierte Infrastruktur gibt es da erhebliche Überschneidungen. Deshalb muss die Sicherheitsarchitektur auf Virtualisierungs- und nicht mehr auf Systemebene implementiert werden. Lesen Sie auf der nächsten Seite: Grenzen traditioneller Firewalls

Grenzen traditioneller Firewalls

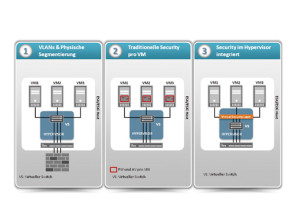

Oftmals versuchen Unternehmen, ihre virtuellen Netzwerke und Server über traditionelle Perimeter-Firewalls zu schützen. Dabei wird der Inter-VM-Datenverkehr zur physischen Firewall (allenfalls auch als VM auf einem Server-Host-System implementiert) umgeleitet, dort inspiziert und dann wieder zurück zur VM geschickt. Wenn die virtualisierte Firewall zusätzlich noch IPS-Aufgaben erledigen muss, bleibt kaum mehr Rechenkapazität für die eigentlichen

Geschäftsanwendungen. Andere Unternehmen versuchen, die virtuellen Maschinen zu schützen, indem die physikalischen Sicherheitslösungen auf die virtuelle Infrastruktur ausgedehnt werden. Allerdings kann kein Ansatz, der auf traditionellen Firewall-Technologien basiert, ausreichend Schutz für virtuelle Server und Netzwerke bieten.

Geschäftsanwendungen. Andere Unternehmen versuchen, die virtuellen Maschinen zu schützen, indem die physikalischen Sicherheitslösungen auf die virtuelle Infrastruktur ausgedehnt werden. Allerdings kann kein Ansatz, der auf traditionellen Firewall-Technologien basiert, ausreichend Schutz für virtuelle Server und Netzwerke bieten.

Firewall nach dem Zonenprinzip

Wenn eine virtuelle Maschine nicht komplett von anderen VMs isoliert wird, kann sie leicht zum Sender oder Empfänger von Malware werden. Da VMs typischerweise mit offenen Netzwerk-Ports und uneingeschränkt erlaubten Protokollen definiert werden, muss eine wirksame Sicherheitslösung für virtuelle Netzwerke einen anderen Ansatz verfolgen. Unerlässlich ist eine Zonierung, die auf dem Hypervisor – als Bindeglied für jegliche Kommunikation zwischen den VMs und dem VM-Host – sauber umgesetzt wird. Um virtuelle Infrastrukturen sicherheitsmässig in den Griff zu bekommen, müssen die Zonenkonzepte durchgehend sein und virtuelle Server und Netzwerke einbeziehen. Lesen Sir auf der nächsten Seite: Massgeschneiderte Lösungen Inzwischen haben zahlreiche Hersteller reagiert und massgeschneiderte Lösungen zur Minimierung der Risiken in virtuellen Umgebungen konzipiert, ein Beispiel ist etwa Virtual Gateway (vGW) von Juniper Networks.

Die Steuerung des Datenverkehrs in der virtuellen Firewall erfolgt, wie bei einer traditionellen Firewall, über Regeln, das heisst, über das Erlauben oder Verbieten von Source- und Destination-Adressen, Protokollen und der Definition von Aktionen. Diese Regeln können einer einzelnen VM, einer Gruppe von VMs oder allen VMs zugeordnet werden. Diese abgestufte Struktur vereinfacht die Administration und erlaubt eine granulare Kontrolle. Nebst der Kontrolle des Datenverkehrs und dem Durchsetzen von Regeln ist die Erkennung von Attacken innerhalb des virtuellen Netzwerks von höchster Wichtigkeit. Die Herausforderung dabei ist, den Rechenaufwand in Grenzen zu halten und die VM nur minimal zu belasten. Da Angriffssignaturen und Detection-Techniken bei physischen und virtuellen Netzwerken grundsätzlich identisch sind, macht es durchaus Sinn, physische IDS/IPS-Systeme einzusetzen. Die virtuelle Firewall muss daher in der Lage sein, den virtuellen Datenverkehr auf ein physisches IDS/IPS-System umzuleiten. Dieses Vorgehen erlaubt eine minimale Belastung der VM und schützt auch im Fall einer VM-Migration. Damit beim Etablieren von VMs ausserhalb des IT-Change-Management-Prozesses keine Sicherheitslücke entsteht, muss die virtuelle Firewall eine Default-Policy für jede neue VM anwenden. Diese Policy darf nur den Administratorenzugriff erlauben und soll ansonsten jeglichen Datenverkehr blockieren. Gleichzeitig müssen Administratoren jederzeit über den operativen und sicherheitsrelevanten Status der VM informiert werden. Das Aufzeichnen und Analysieren von Inter-VM-Datenverkehr ist dabei die Voraussetzung, um ein sicheres Umfeld zu schaffen. Abschliessend gilt also: Nur eine, von Grund auf für virtuelle Server entwickelte Firewall und deren Einbettung in ein umfassendes Security- Konzept, erzielt den gewünschten Schutz, den moderne, virtualisierte Rechenzentren heute benötigen.